Focus on del Rapporto Clusit 2014 sulla sicurezza ICT in Italia, il presente articolo a firma di Alfredo Gatti, sulla Security vista dal Management.

Siamo in molti a ritenere che al gioco della sicurezza dell’informazione sia molto difficile vincere. Ho avuto modo di tornare su questo argomento in molte occasioni di incontro con “numeri uno” di grandi imprese italiane e loro riporti, tra cui diversi Direttori IT che partecipano alla community CIONET. Nessuno si illude: i “cattivi” dispongono di mezzi e di competenze mai visti finora e nessun business può essere al riparo da rischi se costoro ritengono che valga la pena di attaccarlo. Ciononostante è fondamentale definire una strategia di Information Security Management che includa anche “il che cosa fare prima, durante e dopo” un attacco, oltre che assicurarsi che la propria azienda disponga di difese informatiche aggiornate. Il gioco è quindi più complesso e dal suo esito finale può dipendere la sopravvivenza dello stesso business.

Il primo risultato delle nostre ricerche condotte sui vari panel di decisori al top delle imprese italiane è proprio questo: la comprensione della problematica e dei rischi connessi all’information security management di anno in anno migliora e di pari passo cresce l’attenzione per le strategie di difesa che, peraltro, potrebbero indebolirsi o perdere di smalto a causa dalle ristrettezze di bilancio imposte dal perdurare della crisi economica.

Conseguenza diretta sono alcuni inequivocabili fatti positivi:

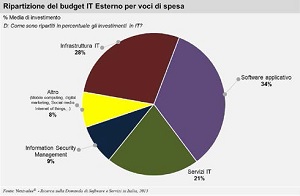

• i budget dedicati al rafforzamento e al mantenimento delle difese informatiche si mantengono nell’ordine del 9% dei budget IT complessivamente spesi con fornitori esterni;

• in parecchie organizzazioni, come istituzioni finanziare e telco, questi budget non sono che la punta di dell’iceberg dieci volte maggiore dedicato alla problematica complessiva;

• CSO e CISO, laddove già presenti, tendono sempre più a rispondere ai primi livelli del management aziendale, pur mantenendo il loro link con la funzione IT.

Purtroppo questi trend positivi avvengono proprio mentre i “cattivi” divengono sempre più minacciosi e le loro tecniche di aggressione divengono sempre più sofisticate e inarrestabili, con la conseguenza di un lungo sciame di danni economici e alla reputazione delle imprese, alla loro stessa capacità di competere. Se i “cattivi” vincono sempre, può ingenerarsi nel management dei “buoni” un certo scetticismo, se non proprio una perdita di fiducia nella capacità di contrastare il cybercrime. Se quest’ultimo continua a generare un fatturato che supera il PIL della Danimarca, forse rimane poco da fare ai “numeri uno” delle grandi imprese. Anche se continuano ad ostentare tranquillità e confidenza, in cuor loro potrebbe diffondersi una certa dose di fatalismo e, in questo caso, il top management diventerebbe parte del problema e non la chiave di volta della sua soluzione.

A distanza di un anno dalla prima pubblicazione del nostro Insight dedicato all’Information Security Management nelle Imprese Top italiane e che tanto interesse ha riscosso da parte di nostri follower, siamo ritornati decisamente sull’argomento riproponendo ai numerosi e qualificati CIO, CISO e CSO del nostro panel la questione dell’impatto della sicurezza dell’informazione sul business delle loro aziende. Con essi stiamo aggiornando la situazione degli investimenti, degli aspetti organizzativi, della gestione del rischio e della compliance e di come il tutto è soggetto a una governance. I loro preziosi feedback sono, ancora una volta, confortanti. Anche se è scontata l’alta probabilità di perdere al gioco della sicurezza, sono i “buoni” che, anche nel nostro Paese, ce la stanno mettendo tutta per cambiare le regole del gioco e mettere in campo la strategia vincente.

I risultati preliminari della nostra survey confermano che CSO e CISO, pur alle prese con sempre nuove criticità, cercano di coinvolgere sempre di più i primi livelli di management. Il primo gap da colmare è appunto la loro stessa capacità di coinvolgere tutti gli stakeholder e far sì che la sicurezza dell’informazione sia una responsabilità condivisa mentre l’impresa procede nel proprio sviluppo e nei propri programmi di innovazione.

La sicurezza stessa è innovazione e non una battaglia di retroguardia. L’azione della prima linea di management è fondamentale perché il cammino avvenga quanto più possibile senza scossoni o rischi di ribaltamento; in molti sono ben consapevoli che l’approccio tradizionale alla sicurezza informatica è ormai collassato con il progredire delle stesse tecnologie e dei modelli di business. Perfino i timori iniziali correlati ai servizi Cloud stanno sublimando e il grado di fiducia in questi servizi e nei provider che li propongono appare migliore con il crescere dell’accessibilità e delle verifiche sul campo. Nelle migliori piattaforme di Governance, Risk e Compliance (GRC) sono già presenti numerosi building block rassicuranti, anche se alcune aree grigie rimangono in fatto di commistione dei dati e quando sia difficile ottenere dal provider la piena trasparenza sulla protezione e le modalità di manipolazione dei dati stessi.

A mio avviso la sicurezza dell’informazione nel Cloud richiede ancora qualche passo avanti sia da parte dei provider, sia da parte delle aziende loro clienti. Almeno nelle fasi iniziali di adozione di servizi in Cloud occorrerebbe essere pronti a rinunciare a parte dei benefici diretti per reinvestire i risparmi economici ottenuti nel rafforzamento della sicurezza nel nuovo ambiente e familiarizzare con esso.

Un ulteriore aspetto critico, come è noto, ha a che vedere con l’area dell’End User Computing, nel momento in cui la mobility diviene scontata. Per fare un esempio, senza scomodare practice di Bring Your Own, è normale per uno user effettuare azioni di tipo “dropbox” anche per dati e applicazioni aziendali. Gli stessi “numeri uno” lo fanno, assumendo che il loro comportamento da provetti consumatori sia corretto anche per il loro IT. Di certo non è nelle loro priorità scegliere practice di file sync & share corrette o preoccuparsene.

In questo scenario di per sé complesso sta irrompendo anche l’Internet of things, o, meglio, ogni oggetto va in Internet: l’era IoT è abbondantemente cominciata e oggetti ed apparati di ogni sorta acquisiscono capacità di processing che cambiano la loro stessa natura.

Lo stesso concetto di “computing” assume un significato diverso, mentre cambiano le aspettative e gli orizzonti degli utilizzatori attraverso soluzioni e servizi sempre più in tempo reale. Così la sicurezza delle “cose”, ma anche degli apparati, degli impianti e delle stesse infrastrutture, amplia esponenzialmente il “perimetro” della situational awareness aziendale. Mutuando questo termine dalle tattiche militari, le organizzazioni più avanzate hanno cominciato a chiamare così la consapevolezza delle capacità di difesa dispiegate.

Che la cyber situational awareness si debba estendere molto oltre i confini dell’organizzazione o della struttura è assodato, pertanto sempre più imprese si consociano in network per mettere a fattor comune conoscenze, capacità, risorse, analisi di big data inerenti la sicurezza, per sostenersi l’un l’altra e rafforzare la difesa complessiva.

Dominare la cyber situational logic avvalora anche la posizione ed il ruolo del Chief Information Security Officer, in quanto capace di mettere in collegamento minacce prevedibili con oggettive capacità di risposta.

Allorché capiti un incidente, il CISO è (o forse dovrebbe essere) in grado di rispondere a tre domande essenziali: che cosa è accaduto? Perché è potuto accadere? Che cosa facciamo adesso?

Per dare una risposta immediata alle prime due domande, l’organizzazione si basa sulla cognizione della propria posizione di difesa. La risposta alla terza domanda dipende fortemente dalla capacità di reazione che è stata predisposta con anticipo. Il “che cosa facciamo adesso?” è tanto più immediato ed efficace, quanto più la singola impresa avrà mutuato esperienze da altre imprese, puntando a realizzare con esse un sistema condiviso di informazioni, di competenze e di risorse. La cyber situational logic implica questa capacità di delimitare le zone di impatto e la conoscenza a priori delle conseguenze negative di un incidente di per sé probabilmente inevitabile, ma anche e soprattutto quella del what’s next.

La questione della sicurezza dell’informazione entra in uno scenario più evoluto, in cui è il business stesso a subire un forte cambiamento per questioni di sicurezza. Come abbiamo ribadito, nessuna organizzazione può ritenersi al 100% al sicuro da aggressioni, per cui è normale che tutte le organizzazioni investano risorse e tempo in modo significativo per accrescere le loro capacità di intercettazione e di pianificazione delle risposte agli attacchi. Il rischio cibernetico è sempre più anche un’idea fissa dei numeri uno in azienda, anche se la sensazione è che siano ancora in molti a confidare forse troppo nelle capacità delle nostre organizzazioni o, peggio, nelle capacità dei partner di venire in nostro soccorso all’ultimo momento.

Questo nuovo scenario è, naturalmente, mutevole ed è inevitabile che anche per l’intera industry della sicurezza si giunga ad uno spartiacque. Al di là degli strumenti e delle practice indotte dall’innovazione tecnologica, anche una maggiore collaborazione tra privato e pubblico dovrebbe ricevere maggiori impulsi, considerato che ormai agenzie, legislatori e policy-maker hanno tutti gli elementi per avviare un circolo virtuoso che va a favore di tutti. In qualche modo, anche informale, le stesse imprese del settore privato già scambiano tra di loro informazioni critiche su minacce, incidenti e workaround. La collaborazione tra pubblico e privato può diventare uno step in più per riequilibrare le forze in campo a sfavore dei “cattivi”.

Se la questione non è se e quando saremo attaccati, ma cosa fare dopo: prevenzione e capacità di risposta sono la condizione necessaria. Per vincere tuttavia occorre saper agire dopo l’attacco: i cybercriminali vinceranno molte battaglie, ma saranno sempre più vittorie di Pirro, ce lo auguriamo, quando la maggior parte delle organizzazioni sarà in grado di mitigare le conseguenze delle violazioni inevitabili e predisporre piani efficaci di sopravvivenza.

Credo che questa sia la strada in cui crede maggiormente il management, anche quello del le imprese italiane e la nuova frontiera è di investire perché questi piani “del dopo” funzionino. Per prima cosa questi piani non dovrebbero essere “generici”, ma correlati puntualmente agli specifici accadimenti, mentre le organizzazioni dovrebbero superare la complessità dell’integrazione di questi piani nelle varie unità di business. Spesso le singole unità creano loro piani di risposta ottimizzati, che possono essere utili per trattare con attacchi mirati, ma che non sono così efficaci per la gestione di un incidente attraverso l’intera organizzazione. È il classico approccio “a silos”, che inibisce anche la condivisione delle conoscenze e delle best practice, tipicamente identificate in alcune persone che hanno il compito “istituzionale” di conoscere e attuare il piano, perdendo il vantaggio degli automatismi che l’intera community di business dovrebbe possedere.

Una parte fondamentale della strategia è poter disporre di informazioni, mettere a fattor comune le esperienze, aprirsi sull’argomento in situazioni pre-competitive. Il nostro Insight vuole essere uno strumento che serve a questo, perché riporta fedelmente risultati e posizioni di merito utili a tutti gli stakeholder della sicurezza dell’informazione, ma sono soprattutto associazioni come Clusit, i rapporti diretti tra addetti ai lavori, tra le aziende private e le istituzioni pubbliche, che possono fare la differenza in questo momento pur sempre molto critico per la sicurezza dell’informazione.

a cura di Alfredo Gatti